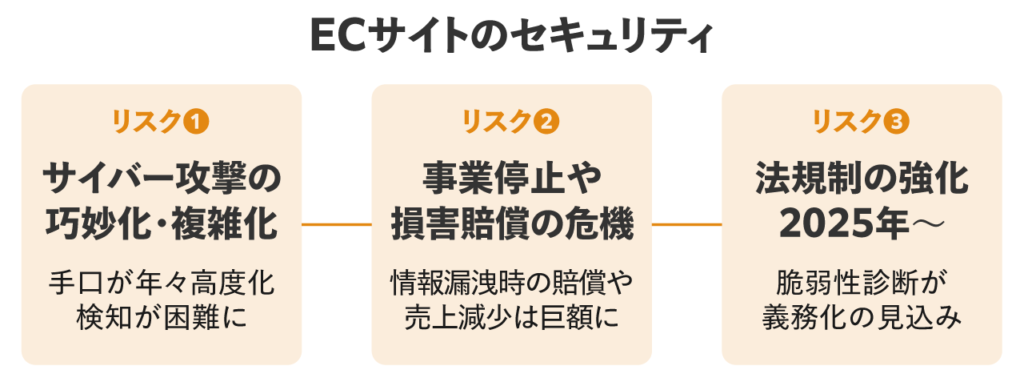

「うちのECサイトもサイバー攻撃を受けるかもしれない」

「顧客の個人情報が漏えいしたらどうしよう」

多くのECサイト運営者がこのような不安を抱えています。サイバー犯罪が巧妙化・複雑化する中、ECサイトのセキュリティ対策は喫緊の課題となっています。

実際、事業停止による売上減や情報漏えいによる損害賠償は巨額の損失をもたらし、事業存続の危機に直面するリスクがあります。さらに脆弱性診断の義務化など、法規制は今後強化される見込みです。

本記事では、ECサイトが取り組むべきセキュリティ対策について、実践的なノウハウを網羅的に解説します。

最後までお読みいただくと、サイバー攻撃から大切な顧客の情報を守り、安全・安心なECサイト運営を実現する具体的なアクションプランが明確になります。信頼されるECサイトとして、安定的な売上拡大とブランド価値の向上を目指しましょう。

1. ECサイトのセキュリティ対策が重要な4つの理由

ECサイトのセキュリティ対策に取り組む前に、その重要性をしっかりと理解しておくことが大切です。

そこでまず、ECサイトがセキュリティ対策に注力すべき4つの理由を解説します。

② 事業停止リスクで売上が急激に減少する

③ 消費者の信頼喪失で顧客離れが加速する

④ 2024年度末に脆弱性診断が義務化される見込みがある

1-1. 情報漏えいによる補償や損害賠償は巨額になる

1つ目の理由は「情報漏えいによる補償や損害賠償は巨額になる」からです。

近年、大規模な情報漏えい事件が相次いでおり、企業は甚大な損害を被っています。

情報漏えいによる損害賠償額は、流出した情報の種類や件数によって異なりますが、大きな事故であれば数百億円規模に上ることもあります。

たとえば、2014年に発生したベネッセコーポレーションの事件では、約2,895万件の顧客情報が漏えいしました。同社が打ち出した補償は500円の金券であり、単純計算でも140億円以上の原資が必要です。

加えて、裁判を経て損害賠償命令が下されれば、その対応が必要となります。

参考:事故の概要│ベネッセお客様本部、日本経済新聞「ベネッセ、情報漏洩3504万件に 補償は500円の金券」(2014年9月10日掲載)

1-2. 事業停止リスクで売上が急激に減少する

2つ目の理由は「事業停止リスクで売上が急激に減少する」からです。

情報漏えいに至らなくても、不正アクセスなどによるセキュリティ事故が起きれば、その対応が完了するまでの間、ECサイトの停止を余儀なくされます。

IPAの試算によれば、ECサイト閉鎖期間における売上高の平均損失額は、1社あたり約5,700万円です。

出典:IPA「ECサイト構築・運用セキュリティガイドライン」

事業停止による売上減少は、企業の資金繰りを圧迫し、事業継続を困難にします。

ECサイト運営者は、情報漏えいによる事業停止リスクを認識し、セキュリティ対策に万全を期す必要があります。

1-3. 消費者の信頼喪失で顧客離れが加速する

3つ目の理由は「消費者の信頼喪失で顧客離れが加速する」からです。

セキュリティ事故が発生すると、消費者の信頼を大きく損ない、顧客離れが加速します。

特にECサイトでは、クレジットカード情報や個人情報を提供する必要があるため、セキュリティへの不安が直接的に購買行動に影響します。

信頼を失うと、一度離れた顧客を取り戻すのは非常に困難です。ECサイト運営者は、顧客情報の適切な管理とセキュリティ対策の徹底により、消費者からの信頼を守ることが重要です。

1-4. 2024年度末に脆弱性診断が義務化される見込みがある

4つ目の理由は「2024年度末に脆弱性診断が義務化される見込みがある」からです。

経済産業省は、クレジットカードの不正利用への対策を強化していますが、その中で、「ECサイト自体の脆弱性対策」を必須とすることが検討されています。

2024年度末までにガイドラインへ記載される見込みです。そうなれば、定期的な脆弱性診断と結果に応じた対策は、ECサイト運営者の必須項目となります。

参考:経済産業省「クレジットカード決済システムのセキュリティ対策強化検討会報告書」(2023年1月20日発表)

2. ECサイトのセキュリティ重要12項目と対策

具体的に、ECサイトのセキュリティ対策は、何をすれば良いのでしょうか。

ここでは、ECサイト運営者が実施すべき主要なセキュリティ対策について以下の12項目を解説します。

② 管理画面へ接続する端末の制限とセキュリティ対策をする

③ 顧客の個人情報に対して安全管理措置を行う

④ ソフトウェアの最新化とセキュリティパッチの適用を行う

⑤ 顧客の不正ログイン対策を行う

⑥ ドメイン名の正当性証明とTLS利用を行う

⑦ 定期的に脆弱性診断を実施する

⑧ Webサーバやアプリケーションなど不正な改ざんを監視する

⑨ 不正アクセスの検知と遮断を実施する

⑩ 運用・保守契約の重要性を理解する

⑪ インシデント発生時の対応体制を整備する

⑫ 取引データとログの適切な保管を行う

2-1. 安全なECサイトを構築する

第1の項目は「安全なECサイトを構築する」です。

まず大前提として、サイト自体が安全でなければなりません。

具体的には、情報処理推進機構(IPA)が公表している「安全なWebサイトの作り方」という指針に従うことが大切です。この指針は、多くのサイト運営者が実際に経験した教訓をもとにまとめられています。

参考:IPA「安全なウェブサイトの作り方改訂第7版」(2021年3月発表)

加えて、ECサイトの構築においては、「セキュリティに強いプラットフォームを選択する」ことが非常に重要です。

セキュリティの強さを見極める目安として、

「金融機関や証券会社といった極めて高度なセキュリティが要求されるサイトで採用されているか?」

という視点があります。

たとえば、EBISUMARTは金融系のサイトにも採用されている、高レベルなセキュリティを実現するクラウドECプラットフォームです。詳しく知りたい方は、以下のリンクよりお問い合わせください。

2-2. 管理画面へ接続する端末の制限とセキュリティ対策をする

第2の項目は「管理画面へ接続する端末の制限とセキュリティ対策をする」です。

管理画面は、ECサイトの商品情報や顧客情報を扱う重要な機能です。管理画面へのアクセスは、限られた端末からのみ許可する仕組みが必要です。

◆管理画面の安全性を高める対策

・接続制限:管理画面へのアクセスは、あらかじめ登録された社内のパソコンからのみ許可します。IPアドレスによる制限を設定し、社外からの不正アクセスを防ぎます。

・認証強化:パスワードに加えて、スマートフォンでのワンタイムパスワード認証を導入します。二段階の認証により、なりすましのリスクを大幅に低減します。

・操作履歴:管理画面での作業内容はすべて記録します。不正な操作や設定ミスが発生した場合に、原因究明ができるよう履歴を保管します。

・端末管理:管理画面へアクセスするパソコンには、ウイルス対策ソフトを導入します。OSやソフトウェアは常に最新の状態に保ちます。

・アクセス権限:従業員の役職や担当業務に応じて、適切な権限を設定します。必要以上の権限は付与せず、情報漏えいのリスクを抑えます。

管理画面のセキュリティ対策は、定期的な見直しと改善が欠かせません。新しい脅威に対応できるよう、常に最新の対策を検討します。

2-3. 顧客の個人情報に対して安全管理措置を行う

第3の項目は「顧客の個人情報に対して安全管理措置を行う」です。

個人情報保護法に基づき、ECサイトで取り扱う顧客の個人情報は、適切な安全管理措置を講じる必要があります。情報の取得から保管、利用、廃棄までの各段階で、慎重な取り扱いが求められます。

◆個人情報の安全管理に必要な対策

・情報の暗号化:氏名やメールアドレス、住所などの個人情報は暗号化して保管します。データベースへの不正アクセスがあった場合でも、情報の流出を防げるようにします。

・アクセス制御:個人情報へのアクセスは、必要最小限の担当者のみに制限します。顧客対応や受注処理など、業務上必要な範囲でのみ閲覧を許可します。

・データバックアップ:個人情報は定期的にバックアップを作成します。自然災害やシステム障害が発生した場合でも、確実にデータを保護します。

・廃棄処理:不要となった個人情報は、確実に削除します。物理的な記録媒体は適切な方法で破棄し、データの復元ができないようにします。

・従業員教育:個人情報を取り扱う従業員に対して、定期的な研修を実施します。法令遵守の意識を高め、不適切な取り扱いを予防します。

個人情報の取り扱いについては、プライバシーポリシーを作成し、Webサイト上で公開することが重要です。収集する情報の種類や利用目的を明確に示します。

2-4. ソフトウェアの最新化とセキュリティパッチの適用を行う

第4の項目は「ソフトウェアの最新化とセキュリティパッチの適用を行う」です。

ECサイトを構成するソフトウェアは、常に最新の状態に保つことが重要です。新しい脆弱性が発見された場合、速やかにセキュリティパッチを適用して、サイバー攻撃のリスクを低減します。

◆ソフトウェア管理の具体的な実施事項

・更新情報の収集:ECサイト構築パッケージやOSなど、利用しているソフトウェアの更新情報を定期的に確認します。脆弱性情報は、JPCERTコーディネーションセンターなどの信頼できる情報源から収集します。

・影響度の評価:セキュリティパッチの適用前に、システムへの影響を評価します。動作検証を行い、問題がないことを確認してから本番環境に適用します。

・更新作業の計画:サイト利用者への影響を最小限に抑えるため、アクセスの少ない時間帯に更新作業を実施します。必要に応じてメンテナンス告知を行います。

・更新履歴の管理:適用したセキュリティパッチの内容と日時を記録します。問題が発生した場合の原因究明に役立てます。

・バックアップの作成:更新作業前には必ずバックアップを作成します。更新に失敗した場合でも、速やかに復旧できるよう準備します。

ソフトウェアの更新管理は、外部の専門事業者に委託することも検討に値します。最新のセキュリティ対策を確実に実施できる体制を整えましょう。

なお、このような対応を自社で行うのを避けたい場合は、クラウドECの採用がおすすめです。クラウド環境にシステムが構築されており、セキュリティは自動更新されます。詳しくは、以下の記事をご確認ください。

2-5. 顧客の不正ログイン対策を行う

第5の項目は「顧客の不正ログイン対策を行う」です。

会員アカウントへの不正ログインを防止することは、ECサイトのセキュリティ対策の要です。パスワードリスト攻撃やブルートフォース攻撃など、さまざまな手法による不正アクセスへの備えが必要です。

◆不正ログイン防止のための実装事項

・パスワード要件:英数字と記号を組み合わせた10文字以上のパスワードを必須とします。辞書に載っている単語や生年月日など、推測されやすいパスワードは使用できないよう制限します。

・ログイン試行制限:パスワードの入力を連続して間違えた場合、一定時間ログインを制限します。不正なプログラムによる総当たり攻撃を防ぎます。

・ログイン通知:普段と異なるIPアドレスやデバイスからログインが行われた場合、登録済みのメールアドレスに通知します。不正利用の早期発見につながります。

・セッション管理:一定時間操作がない場合は自動的にログアウトします。パブリックスペース(公共空間)でのパソコン利用時も、情報漏えいのリスクを抑えます。

・利用履歴の提供:会員がログイン履歴を確認できる機能を提供します。不審なアクセスがないか、利用者自身でも確認できるようにします。

不正ログイン対策は、新しい攻撃手法の出現に応じて、随時見直しと強化が必要です。セキュリティ専門家の知見を取り入れながら、対策の有効性を確認します。

2-6. ドメイン名の正当性証明とTLS利用を行う

第6の項目は「ドメイン名の正当性証明とTLS利用を行う」です。

ECサイトが正規のものであることを証明し、通信内容の安全性を確保するため、SSLサーバー証明書の導入とTLS(Transport Layer Security)の利用が不可欠です。フィッシングサイトとの区別を明確にします。

◆安全な通信を実現するための要件

・証明書の選択:信頼できる認証局が発行するSSLサーバー証明書を導入します。さらに高度な安全性が必要な場合は、運営者の実在性を厳密に確認するEV証明書(Extended Validation証明書)を活用します。

・暗号化強度:TLSのバージョンは新しいバージョンを使用します。脆弱性が指摘されている古いバージョンは使用せず、十分な暗号化強度を確保します。

・全ページのHTTPS化:商品一覧やお知らせページなど、個人情報を扱わないページも含めて、すべてのページでHTTPSを使用します。

・証明書の管理:有効期限を管理し、更新漏れを防ぎます。証明書の更新は、サービスの中断を最小限に抑えて実施します。

・ブラウザ対応:主要なWebブラウザで警告が表示されないよう、適切な証明書の設定を行います。警告表示は利用者の不安を招く原因となります。

HTTPSの導入により、ユーザーが安心してサイトを利用できる環境を整えましょう。サイトの信頼性向上につながります。

2-7. 定期的に脆弱性診断を実施する

第7の項目は「定期的に脆弱性診断を実施する」です。

ECサイトの安全性を確保するためには、定期的な脆弱性診断の実施が欠かせません。新たな脆弱性が発見されたり、システム改修によって新たな脆弱性が作り込まれたりする可能性があるためです。

◆脆弱性診断の実施項目

・診断の種類:Webアプリケーション診断とプラットフォーム診断を実施します。OSやミドルウェアの脆弱性、アプリケーションの実装上の問題点を網羅的に検出します。

・診断の頻度:四半期に1回の定期診断を基本とします。システムの大規模な改修を行った際は、都度診断を実施します。

・診断範囲:会員登録やログイン、決済機能など、重要な情報を扱う機能を重点的に診断します。管理画面も診断対象に含めます。

・結果の対応:診断で発見された脆弱性は、危険度に応じて優先順位をつけて対応します。高リスクの脆弱性は速やかに修正を行います。

・報告書の保管:診断結果と対応内容を記録として残します。次回の診断時の比較対象として活用します。

なお、社内に専門人材がいない場合、脆弱性診断はセキュリティの専門企業に依頼することをおすすめします。最新の攻撃手法に対応した診断を実施できます。

2-8. Webサーバやアプリケーションなど不正な改ざんを監視する

第8の項目は「Webサーバやアプリケーションなど不正な改ざんを監視する」です。

ECサイトのコンテンツが不正に改ざんされると、マルウェアの配布やフィッシング詐欺などに悪用される危険性があります。常時監視により、早期発見と対応が必要です。

◆改ざん検知と監視の実施事項

・ファイル監視:Webサーバ上のファイルに対して、定期的なハッシュ値チェックを実施します。不正な変更を検知したら即座にアラートを発します。

・アクセス監視:通常とは異なるパターンのアクセスや、大量のアクセスを検知します。不正な改ざんを目的とした攻撃の兆候をとらえます。

・ログ分析:Webサーバのアクセスログを常時分析します。不審なリクエストや攻撃の痕跡がないかを確認します。

・バックアップ確認:改ざんされたファイルを正常な状態に戻せるよう、定期的なバックアップを実施します。復旧手順も確認しておきます。

・監視体制:24時間365日の監視体制を整えます。休日や夜間の攻撃にも迅速に対応できるよう準備します。

改ざん監視は、専用のツールやサービスの利用も効果的です。人的な監視と組み合わせて、より確実な検知を目指しましょう。

2-9. 不正アクセスの検知と遮断を実施する

第9の項目は「不正アクセスの検知と遮断を実施する」です。

サイバー攻撃を受けた場合でも、早期発見と適切な初期対応により、被害拡大を未然に抑制できます。

◆不正アクセス対策の実施要件

・アクセス分析:IPアドレスやアクセスパターンを分析します。短時間に大量のリクエストや、不自然なアクセスを検知した場合は、自動的にブロックします。

・WAFの導入:Webアプリケーションファイアウォール(WAF)を導入し、既知の攻撃パターンを遮断します。新しい攻撃手法にも対応できるよう、定義ファイルを更新します。

・ログ監視:アクセスログやセキュリティログを常時監視します。不正アクセスの試みや、成功した攻撃の痕跡を見逃さないよう注意を払います。

・通信制限:海外からの不審なアクセスや、特定の国からのアクセスをブロックします。必要に応じてアクセス元の国や地域を制限します。

・インシデント対応:不正アクセスを検知した場合の対応手順を策定します。セキュリティチームや外部の専門家との連携体制を整えます。

不正アクセスへの対策は、攻撃手法の進化に応じて見直しが必要です。定期的な評価と改善を行い、防御力の維持・向上に努めます。

2-10. 運用・保守契約の重要性を理解する

第10の項目は「運用・保守契約の重要性を理解する」です。

ECサイトのセキュリティ対策は、構築時の対策だけでは十分ではありません。継続的な運用・保守体制の確立が、安全なECサイト運営の基盤となります。

◆運用・保守契約に含めるべき重要項目

・脆弱性対応:最新の脆弱性情報を収集し、影響度を評価します。セキュリティパッチの適用判断から実施までを一貫して管理します。

・定期メンテナンス:OSやミドルウェアの更新作業を計画的に実施します。アップデート後の動作確認も含めて、確実な保守作業を行います。

・監視業務:24時間体制でシステムの稼働状況を監視します。不正アクセスや改ざんの兆候を早期に発見し、即時対応を行います。

・バックアップ管理:データの定期バックアップと、保管状態の確認を行います。災害時の復旧手順も含めて、データ保全体制を整備します。

・レポーティング:セキュリティ対策の実施状況を月次で報告します。新たな脅威への対応策も含めて、継続的な改善提案を行います。

運用・保守契約の内容は、自社のセキュリティリスクと予算を考慮して適切に設定します。契約内容の定期的な見直しも重要です。

2-11. インシデント発生時の対応体制を整備する

第11の項目は「インシデント発生時の対応体制を整備する」です。

セキュリティインシデント(不正アクセスやシステム障害などの情報セキュリティ上の問題)の発生に備え、迅速かつ適切な対応ができる体制の構築が重要です。

事前の準備と訓練により、被害の影響範囲を限定できます。

◆インシデント対応体制の構築要件

・対応手順書:インシデントの種類別に、初動対応から収束までの手順を明確化します。関係部署の役割分担と連絡体制も整備します。

・緊急連絡網:セキュリティ担当者や外部の専門家との連絡体制を確立します。休日や夜間の対応も含めて、確実な連絡手段を確保します。

・証拠保全:不正アクセスの証跡を適切に保全します。フォレンジック調査(不正アクセスの手口や被害状況を専門的な手法で特定・分析する調査)に必要なログやデータの保管方法を定めます。

・被害者対応:個人情報漏えい時の通知手順を策定します。コールセンターの設置や、補償対応の基準も事前に決定します。

・再発防止:インシデント収束後の振り返りを実施します。原因分析と対策立案を行い、セキュリティ強化につなげます。

定期的な訓練を実施し、対応手順の実効性を確認することが重要です。訓練結果をもとに、手順の見直しと改善を行います。

2-12. 取引データとログの適切な保管を行う

第12の項目は「取引データとログの適切な保管を行う」です。

ECサイトの取引データとアクセスログは、セキュリティインシデントの調査や法的対応に不可欠な情報です。適切な保管期間と方法を定め、確実な管理を行う必要があります。

◆データ・ログ保管の実施要件

・保管期間:取引データは7年間、アクセスログは1年間を目安に保管します。法令要件や業界基準に応じて、適切な保管期間を設定します。

・保管方法:改ざんや削除を防ぐため、アクセス制御を実施します。暗号化保存とタイムスタンプの付与により、データの完全性を確保します。

・バックアップ:定期的なバックアップを実施し、別媒体に保管します。災害時のデータ消失を防ぐため、地理的な分散保管も検討します。

・アクセス管理:データへのアクセス権限を必要最小限に制限します。アクセスログの取得により、不正な閲覧や操作を監視します。

・廃棄手順:保管期間を経過したデータの安全な廃棄手順を定めます。物理媒体の破壊など、確実な消去方法を選択します。

保管データの定期的な棚卸しを実施し、適切な管理状態を維持することが重要です。法令改正などにも注意を払い、保管要件の見直しを行います。

出典:IPA「ECサイト構築・運用セキュリティガイドライン」

3. ECサイトのセキュリティにおける留意事項

最後に、ECサイトのセキュリティにおける留意事項を3つ、お伝えします。

② 従業員のセキュリティ教育に注力する

③ サイバー保険に加入する

3-1. クラウドECプラットフォームを採用する

1つ目のポイントは「クラウドECプラットフォームを採用する」です。

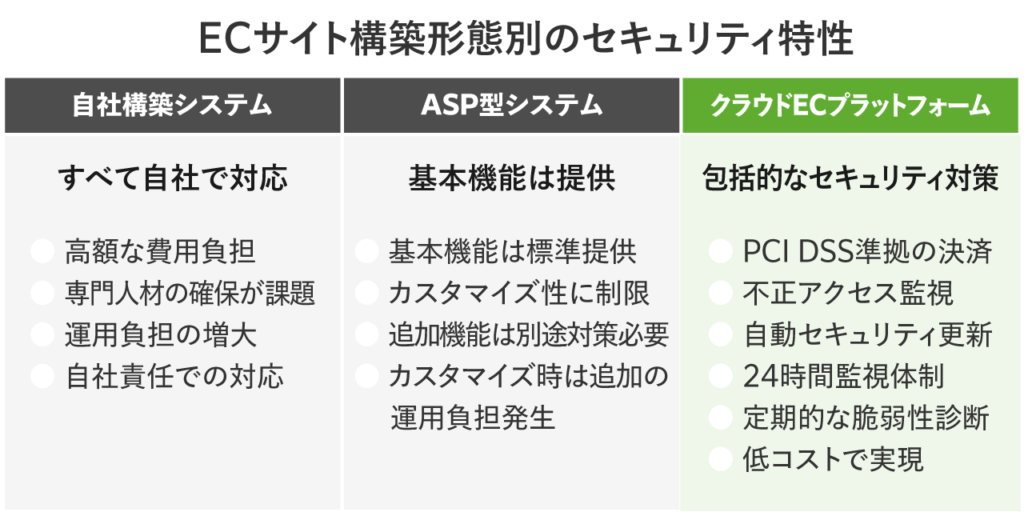

セキュリティ対策の実施方法は、ECサイトの構築形態によって大きく異なります。

◆ECサイト構築形態別のセキュリティ特性

・自社構築システム:セキュリティ対策の実装から運用まですべて自社で対応が必要です。脆弱性診断は年間100万円以上、WAF(Webアプリケーションへの攻撃を検知・防御する防火壁)などの運用は月額10万円以上のコストがかかります。セキュリティ専門人材の確保も課題となります。

・ASP型システム:基本的なセキュリティ機能は提供されますが、カスタマイズ性に制限があります。独自の追加機能を実装する際は、別途セキュリティ対策が必要となり、運用負担が増加します。

・クラウドECプラットフォーム:PCI DSS準拠の決済システム(クレジットカード業界の厳格なセキュリティ基準に適合した決済環境)や不正アクセス監視が標準装備されています。新しい脅威に対するセキュリティアップデートは自動的に適用され、カスタマイズ範囲も柔軟です。低コストで包括的なセキュリティ対策を利用できます。

クラウドECプラットフォームは、コスト効率とセキュリティレベルの両面で優位性があります。セキュリティ専門家による24時間監視体制や、定期的な脆弱性診断も標準サービスとして提供される点が特徴的です。

詳しくは以下の資料にてご確認ください。

3-2. 従業員のセキュリティ教育に注力する

2つ目のポイントは「従業員のセキュリティ教育に注力する」です。

ECサイトの運営において、従業員のセキュリティ意識向上は極めて重要です。情報セキュリティに関する基礎知識から、具体的な脅威とその対処法まで、体系的な教育プログラムの実施が必要です。

◆セキュリティ教育プログラムの構成要素

・基礎研修:新入社員や配属時に実施する研修です。情報セキュリティの基本概念と社内規定について学び、基本的な対策の必要性を理解します。

・定期研修:四半期ごとに実施する継続的な研修です。最新の脅威動向や実際のインシデント事例を題材に、具体的な対応方法を習得します。

・実地訓練:インシデント発生を想定した実践的な訓練です。マニュアルに基づく初動対応から、関係部署との連携手順まで確認します。

・理解度確認:eラーニングなどを活用して確認テストを実施します。セキュリティ知識の定着度を測定し、必要に応じて追加の指導を行います。

・事例共有:社内外のセキュリティインシデント事例を共有します。他社の事例から教訓を学び、自社の対策強化につなげます。

教育プログラムの効果を高めるために、従業員の業務内容や役割に応じた、きめ細かな内容設計を行っていきましょう。

3-3. サイバー保険に加入する

3つ目のポイントは「サイバー保険に加入する」です。

サイバー保険は、ECサイトがサイバー攻撃を受けた際の損害を補償する保険です。情報漏えいによる損害賠償金や、事故対応費用、利益損失など、さまざまなリスクに対する備えとなります。

IPAが公表している「ECサイト構築・運用セキュリティガイドライン」では、サイバー保険への加入を推奨しています。

出典:IPA「ECサイト構築・運用セキュリティガイドライン」

◆サイバー保険の補償内容の例

・賠償責任補償:個人情報漏えいによる損害賠償請求に対応します。サイバー攻撃による対人・対物賠償事故も補償するプランもあります。

・事故対応費用:原因調査や被害者への通知費用を補償します。フォレンジック調査費用やコールセンター設置費用など、事故後の対応に必要な経費をカバーします。

・休業補償:サイト停止による売上減少を補償します。システム復旧までの期間における逸失利益や、固定費の支出を補填します。

保険料は、年間売上高やセキュリティ対策の実施状況によって算出されます。詳細は保険会社に相談のうえ、適切な補償内容を選択し、万が一の事態に備えましょう。

4. まとめ

本記事では「ECサイトのセキュリティ」をテーマに解説しました。要点をまとめておきましょう。

ECサイトのセキュリティ対策が重要な4つの理由として、以下が挙げられます。

② 事業停止リスクで売上が急激に減少する

③ 消費者の信頼喪失で顧客離れが加速する

④ 2024年度末に脆弱性診断が義務化される見込みがある

ECサイトのセキュリティ重要12項目と対策を解説しました。

② 管理画面へ接続する端末の制限とセキュリティ対策をする

③ 顧客の個人情報に対して安全管理措置を行う

④ ソフトウェアの最新化とセキュリティパッチの適用を行う

⑤ 顧客の不正ログイン対策を行う

⑥ ドメイン名の正当性証明とTLS利用を行う

⑦ 定期的に脆弱性診断を実施する

⑧ Webサーバやアプリケーションなど不正な改ざんを監視する

⑨ 不正アクセスの検知と遮断を実施する

⑩ 運用・保守契約の重要性を理解する

⑪ インシデント発生時の対応体制を整備する

⑫ 取引データとログの適切な保管を行う

ECサイトのセキュリティにおける留意事項は以下のとおりです。

② 従業員のセキュリティ教育に注力する

③ サイバー保険に加入する

セキュリティ対策は、ECサイトの信頼を支える土台です。安全・安心を提供し続けられるECサイトであるために、運営者の不断の努力が欠かせません。本記事が、セキュリティ対策強化の一助となれば幸いです。