自社でECサイトを持つ事業者であれば、ECのセキュリティ対策を不安に思っているのではないのでしょうか?ECサイトにおいて、セキュリティに関する事故は以下の2つに大別できます。

① クレジットカードの不正利用

② ECサイトからの個人情報漏えい

クレジットカードの不正利用被害や情報漏えいが後を立たず、日本クレジット協会(JCA)が発表した「クレジットカード不正利用被害の発生状況」によると、2022年のクレジットカードの不正利用被害の総額は436億を超えました。

このように、カード決済の不正や情報漏えい事故が後を絶たないことから経済産業省が主導し、クレジット取引セキュリティ対策協議会より「クレジットカード取引におけるセキュリティ対策の強化に向けて」という実行計画が2018年6月に施行されました。これにより、EC事業者であれば以下の2ついずれかに必ず対応しなくてはならなくなりました。

(1)クレジットカード番号の非保持化

(2)ECシステムをPCI DSS(※)に準拠する

※クレジットカード業界におけるグローバルセキュリティ基準

いずれかに対応していないEC事業者は、2018年6月以降には「改正割販法違反」に該当することななりましたが、2022年時点で対応できていないEC事業者もいるのが実情です。

本日はインターファクトリーでマーケティングを担当している筆者が、EC事業者が絶対に取り組まなくてはならないセキュリティ対策について解説いたします。

クレジットカード取引の被害「①不正利用」と「②情報漏えい」は急激に増えている!

まずクレジットカード取引における被害状況を客観的データからまとめてみたので、「① 不正利用」と「② 情報漏えい」の順にご覧ください。

① クレジットカードの不正利用

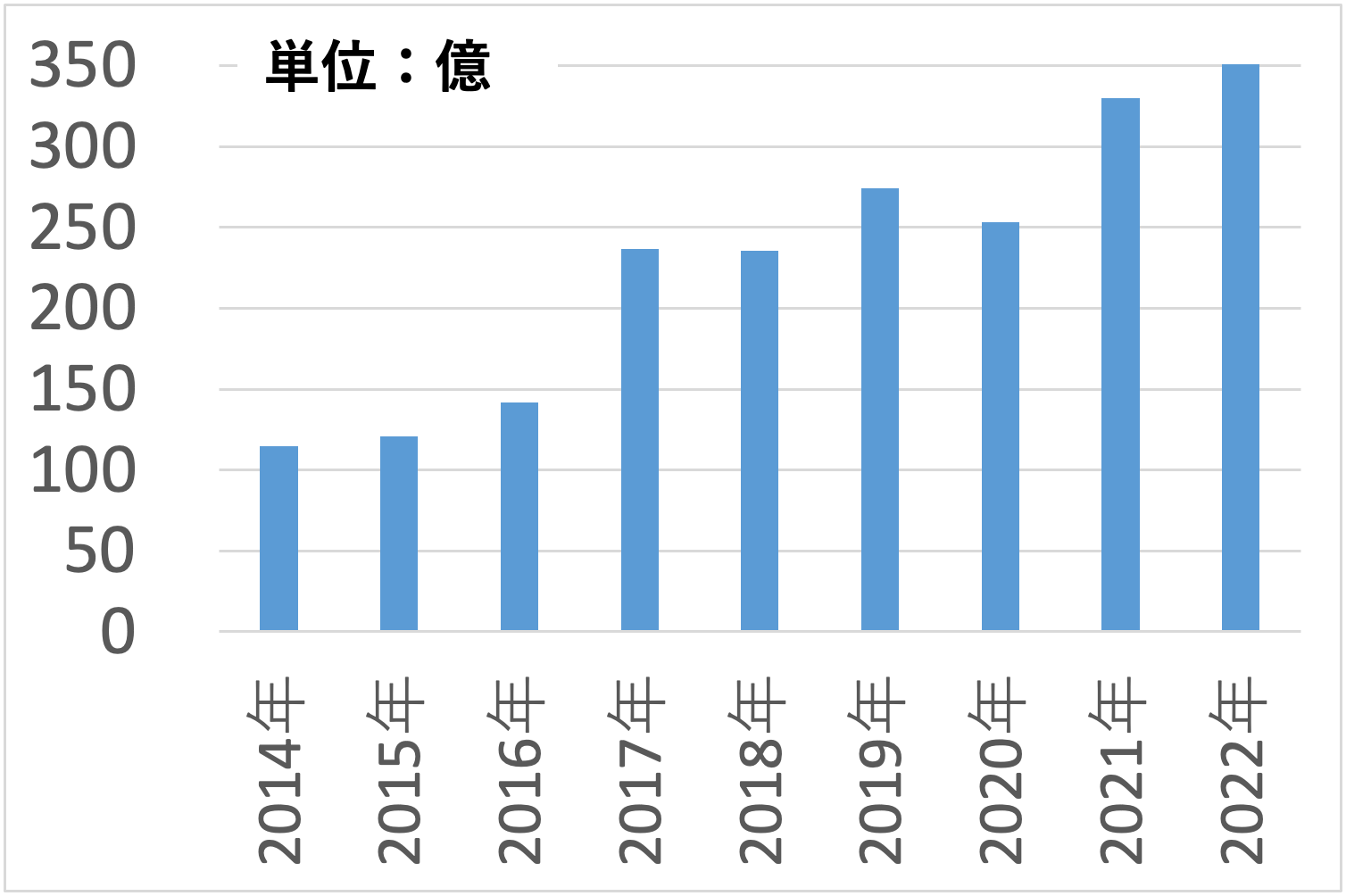

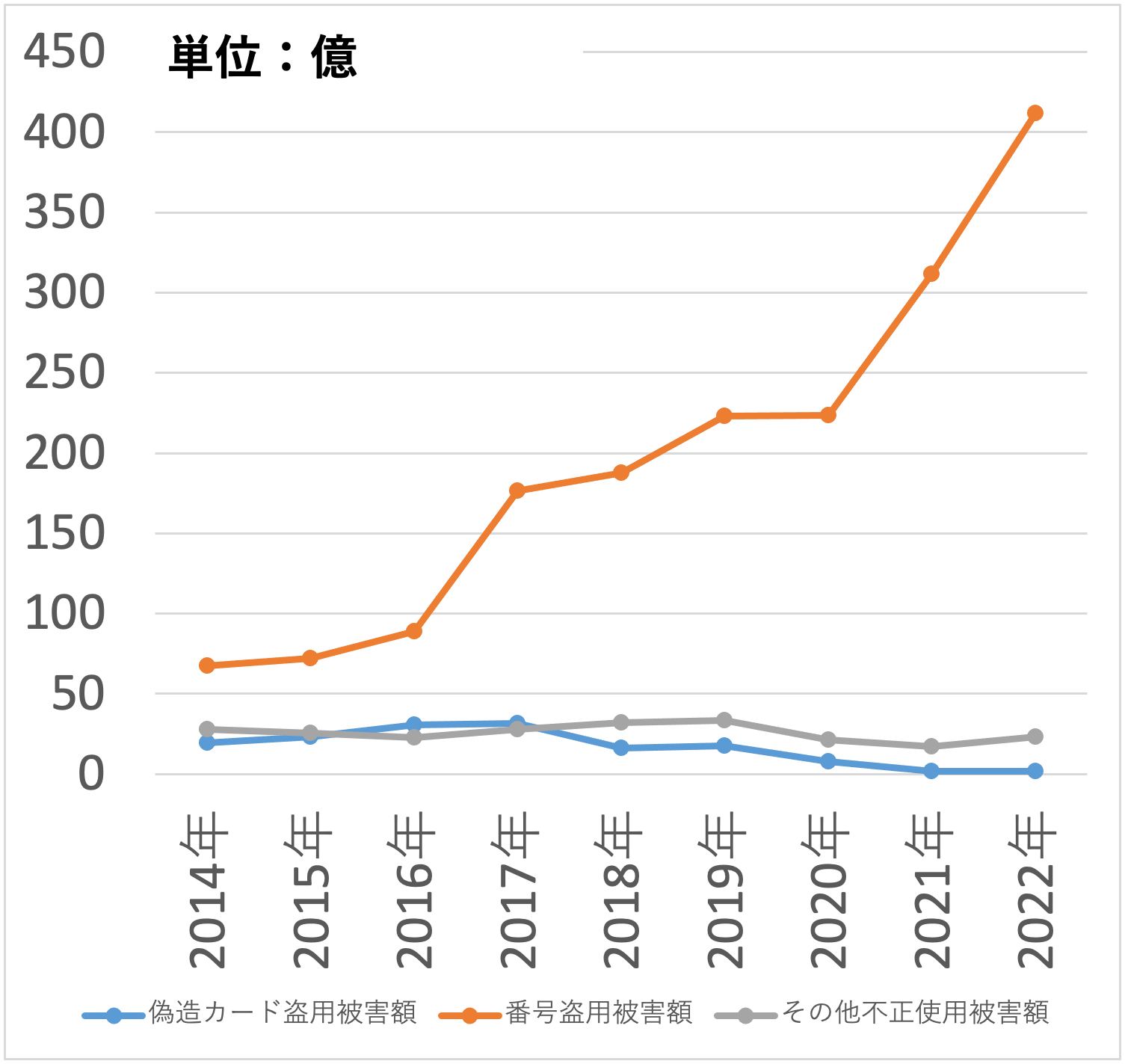

以下のグラフは一般社団法人日本クレジット協会が発表した資料のデータから作成したグラフです。

◆クレジットカード不正利用被害額 総額(2014〜2022年の推移)

◆クレジットカード不正利用被害額 内訳(2014〜2022年の推移)

※特に伸びているのが下記のオレンジ線のカード番号盗用被害です

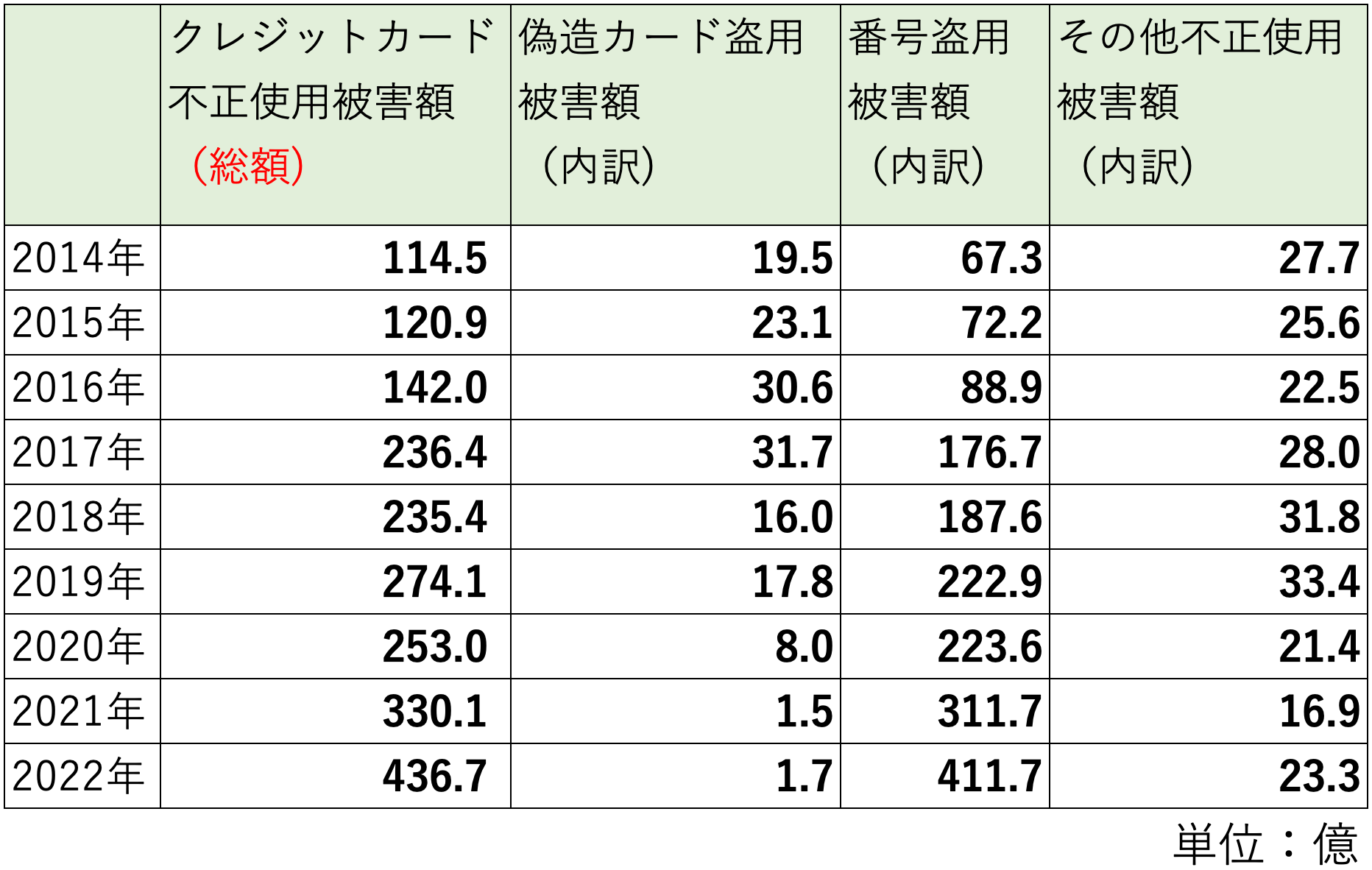

◆クレジットカード不正利用被害額の表(上記グラフのデータ)

被害の発生状況を見ると2017年に大幅に被害額は増えており、総額236億円にもなり、2019年にかけて被害額は徐々に増えてきましたが、2021年に急激に被害額を伸ばし、2022年には過去最高額を記録しました。その内訳でみると「クレジットカード番号の盗用」の被害額が急激に増えていることがわかります。

具体的には、悪意のあるユーザーが手に入れた他人のカード情報を使って、換金性の高い(家電製品やブランド物)商品を大量に購入します。そのため、ECサイト側でも「セキュリティコード」の入力や「3Dセキュア」の対策をとっておりますが、さらにEC担当者の目検によるチェックも大切です。

例えば、工具のジャンルで解説しましょう。有名ブランドの工具は高価で換金性も高い商品です。通常、工具を購入するユーザーは都心の中心部にはあまりいませんので

という注文データは現実的に考えづらいのです。そういった怪しい注文に対してはクレジットカード決済を行わせないで、他の決済方法をメールで案内する運営が行われており、こういった努力をEC運営者側も行っているのです。

このようなEC業界でよくある不正アクセスなどに関する用語は、以下の記事でよくまとめられているので、詳しく知りたいという方はぜひご一読ください。

参考:不正検知Lab -フセラボ- by cacco(かっこ株式会社)「EC業界用語集〜不正編〜ジャンルごとに主要な用語を解説!」

② 個人情報漏えい被害

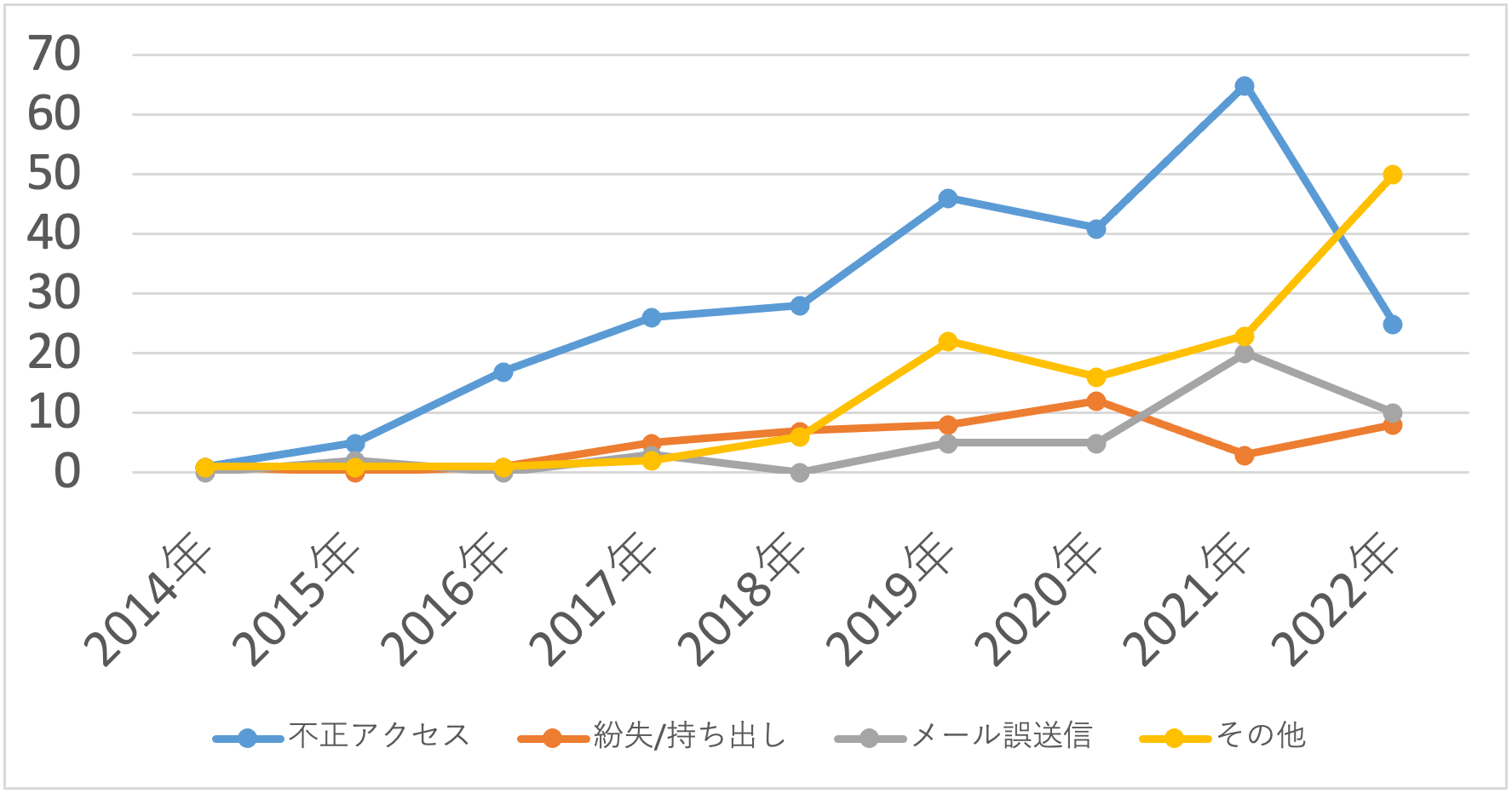

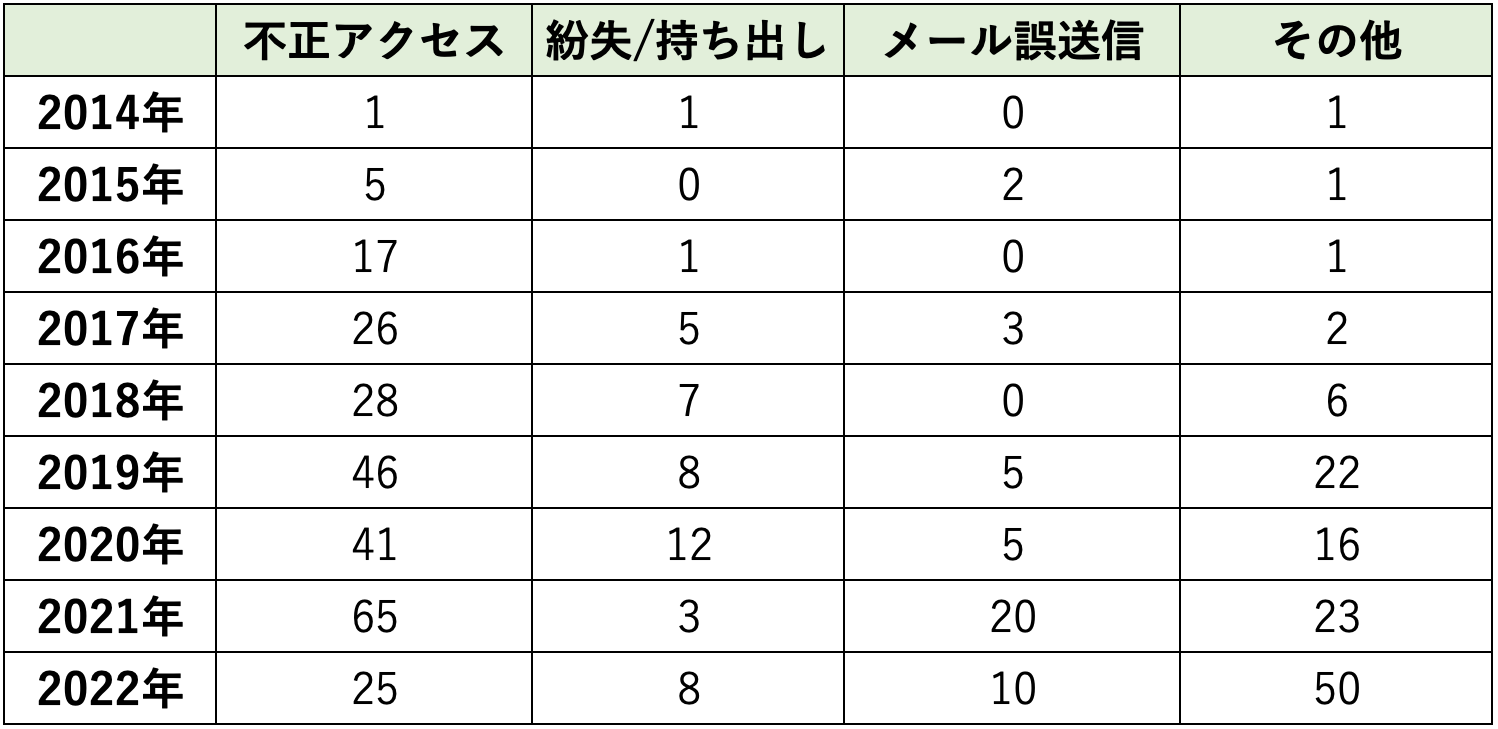

では次に個人情報漏えい被害についてデータでまとめてみました。下記のデータはサイバーセキュリティ.comのサイトが、個人情報漏えいの事故を分かりやすくまとめていたので、そのデータをもとに筆者が手集計で独自に作成したものです。

下記のグラフの前提

・一度に漏えいした被害件数が1,000件以上で発表あるいは事故として報道された件数

・EC事業者だけではなく、全ての事業者・団体が対象のデータ

◆個人情報漏えい事件数の推移のグラフ(2014年〜2022年)

最新のセキュリティ事件が常に更新されているサイトですので、セキュリティ担当者は下記サイトをブックマークしておくことを強くおススメします。

このデータを見ると2016年以降に「不正アクセス」による情報漏えい事件が急激に伸びていることがわかります。その手法は主にハッキングや、サイト改ざんやバックドアの設置です。実際にこういった不正アクセスは、日本以外からのIPアドレスからの攻撃によるものが圧倒的に多いのです。

しかし、2022年には各所のセキュリティ対策が進み、不正アクセスは大きく減少しました。替わりに「その他」の事故が急激に伸びていますが、参照元のデータによると「サイバー攻撃」が多くを占めております。

また、2021年の「メール等の誤送信」の急増も気になります。不正アクセスやサイバー攻撃は、セキュリティにかけるコストもありますし、その性質上、完全に防ぎ切るのが非常に困難な面もありますが、誤送信はヒューマンエラーによるものが多く、これからの社会においては、より個人情報の取り扱いに対する企業責任が厳しくなっていく中で、改めて管理者の意識をしっかり見直す必要があります。

日本は、不正アクセスする犯罪者にとっては魅力的な国

海外の場合、デビットカードやプリペイド式のカードが主流だったりすることが多く、その背景はクレジットカードの信用情報と国民番号がひも付けられていますから、どこかでローンを滞納してしまうと、もうクレジットカードが作れません。そのため与信が通らない人がデビットカードを使う傾向があります。

このような背景から、海外だと低所得者層はクレジットカードをあまり持っていないのですが、日本は基本的に住所不定ではない限り、学生や主婦でもクレジットカードを作ることができます。

日本の多くのECサイトや商業サイトではクレジットカード番号を保持しており、さらに日本ではクレジットカード限度額の枠が“そこそこ”高く設定されていることが多く、かつ、その枠が余っている方が多い特徴があります。

このような背景から、日本は不正利用する犯罪者には魅力的な国なのです。これは非常に残念なことですし、そういった危機意識を持つべきです。

このような状況の中で、リアル店舗、EC店舗両面でクレジットカード取引が増えているため、取引に関わる事業者においては、消費者の安心・安全を確保するために、強固なセキュリティ対応が求められています。

そのため、2021年に開催された東京オリンピックの前に、経済産業省が主導しクレジット取引セキュリティ対策協議会よりクレジットカードのセキュリティに関する実行計画が発表され、2018年6月から割賦販売法が施行されました。

経済産業省から発表された3つのセキュリティ対応策とは

では、クレジットカードに関するセキュリティ対応実行計画とは一体何でしょうか?

経済産業省から発表された3つのセキュリティ対応策を解説します。クレジットカード決済を取り扱う事業者は必ず目を通しておきましょう。なぜなら、以下の3つの対策に対応しない事業者は「改正割販法違反」となるからです。

対応策① ECサイトにおける不正利用対策

”ネットでなりすましをさせない”

◆多⾯的・重層的な不正利用対策の導⼊

2018年までに、EC加盟店において多面的・重層的な不正利用対策の導入をし、ECにおけるなりすまし等の不正利用被害を最小化することを目指しています。しかし、具体的にどのような対応を行うのかという点については明言されておらず、各事業者の判断に委ねられています。

なりすましサイトの事件:MUFGカード詐欺メールに注意!

対応策② 偽造カードによる不正利用対策

”偽造クレジットカードを第三者に使わせない”

◆クレジットカードの「100%IC化」の実現

◆決済端末の「100%IC対応」の実現

主に実店舗に向けられたもので、2020年までにクレジットカード及び加盟店の決済端末を「IC化」するというものです。

これまでよく目にしていた「磁気ストライプ決済」といわれる決済方法だと、スキミングの恐れがありますが、IC対応されるとカード情報の処理が暗号化されます。これにより、偽造カードの使⽤防⽌が期待できます。

インバウンド需要により、多くの外国人が訪日するようになりましたが、それに伴い外国人の偽造カードによる事件が増えています。いずれも磁気ストライプ決済を利用したものと思われ、IC式に対応していない事業者を探し出し犯罪に及ぶのです。

偽造カードによる不正事件:偽造クレカ所持容疑 マレーシア人の男女6人逮捕 大阪(産経ニュース)

対応策③ カード情報の漏えい対策

”クレジットカード情報を第三者に盗ませない”

◆加盟店におけるカード情報の「⾮保持化」

◆カード情報を保持する事業者のPCI DSS準拠

EC事業者が特に注意しなければいけない点がこの③の内容で下記のいずれかの対応が必須となります。ここからは、以下の対応策2点について詳しく解説いたします。

対応策③-2:PCI DSSに準拠する

対応策③-1:クレジットカード情報の非保持化

実行計画において、非保持化は下記の通り定義されています。

◆非保持化の定義

カード情報を電磁的に送受信しないこと、すなわち「自社で保有する機器・ネットワークにおいて「カード情報」を『保存』『処理』『通過』しないこと」をいう。非保持化の考え方は加盟店を対象としている

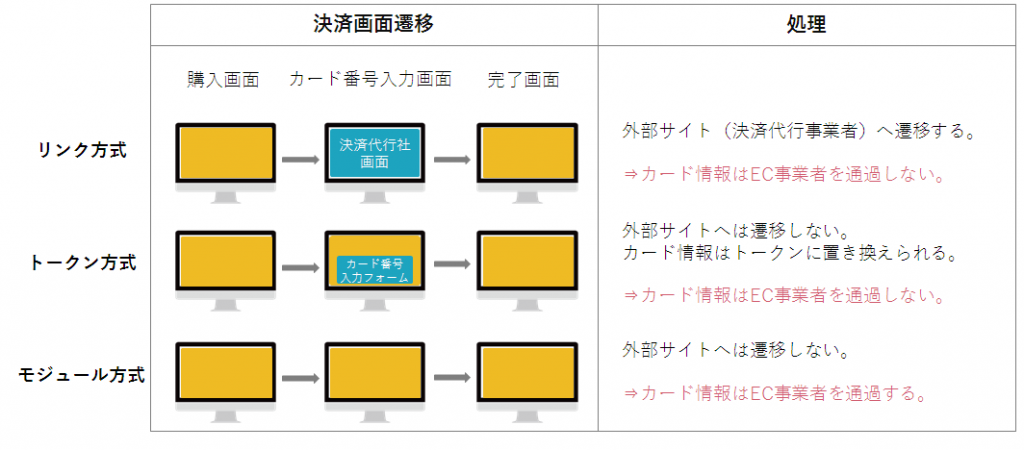

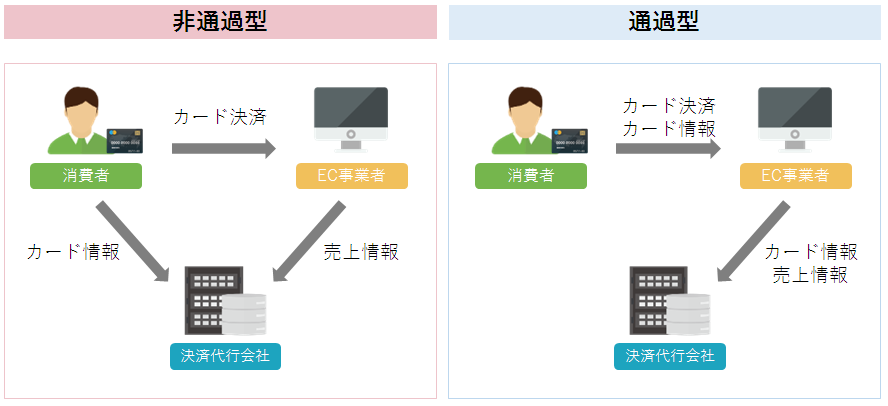

ECにおけるクレジットカード決済は、カード情報がEC事業者側のサーバを通過する「通過型」と、通過しない「非通過型」があります。クレジットカード決済の「通過型」と「非通過型」の大きな違いは、「クレジットカード情報」がEC事業者側に渡るか渡らないか、の違いです。

このうち、「通過型」といわれるものは、カード情報がEC事業者のサーバに保存されることがあるため、不正アクセスなどによる情報漏えいが発生する可能性が非通過型と比べて高い傾向があります。

クレジットカード決済には様々な手法(方式)があり、クレジットカード決済代行会社によって提供している方式が異なります。

では、どのような方式があるのでしょうか?現在、大きく分けて以下3つの方式があります。

(1)リンク方式(非通過型)<==改正割販法に準拠

(2)トークン方式(非通過型)<==改正割販法に準拠

(3)モジュール方式(通過型)<==改正割販法に違反

一つずつ解説します。

(1)リンク方式(非通過型)

クレジットカード決済時のみ外部サイト(決済代行事業者側のページ)へ遷移し決済処理を行う方式です。(EC事業者はカード情報を保持しません。)

リンク方式は、決済代行事業者の画面を使用するため、比較的低コストで利用することが可能ですが、決済画面が外部サイトへ切り替わることでカート離脱の心配があります。カート離脱の増加は、ECサイトの場合、売上に影響が出てきてしまうため、EC事業者としては、できれば避けたい状況と言えるでしょう。

(2)トークン方式(非通過型)

自社サイトをPCI DSSに準拠することはハードルが高いため、この方式が多くのEC事業者に採用されております。カード情報を文字列(トークン)に置き換え決済代行事業者へ通信を行い決済処理を行う方式です。(EC事業者はカード情報を保持しません。)

決済画面内に情報入力フォームを埋め込むことで、自社サイトドメイン内で決済フローを完結させることが可能になります。万が一、トークン情報が情報漏えいしたとしても、トークン情報自体は意味を持っていないため不正利用されるリスクはありません。

先述した「リンク方式」と同じ「非通過型」ですが、外部サイトに遷移せず自社サイトドメイン内でページ遷移できるためデザイン面でも高いカスタマイズ性を保つことがメリットとして挙げられます、各決済代行業者も随時サービスをリリースしている状況です。

コスト面は、トークン方式は情報入力フォームにJavaScriptを入れる改修になるので、ECのフロント画面の改修にはそこまでコストはかかりませんが、決済代行会社やECのシステムを変更する場合は、決済代行会社側がモジュール方式とトークン方式のシステムが異なるため、全面的な改修となるのでコストが高くなります。

また、この方式は改正割販法の要件をクリアすることはできますが、画面改ざんなどのセキュリティリスクを改善することはできません。

(3)モジュール方式(通過型)

3つの方式のうち「モジュール方式」のみ、カード情報がEC事業者側に渡るため、経済産業省から通達の出ている「カード情報の非保持化」が実現できていないことになるため「リンク方式」または「トークン方式」に変更する必要があります。

モジュール方式とは、決済モジュールを自社サイトに組み込み、入力された情報やデータを決済代行事業者へ連携する決済処理方式です。外部サイトへは遷移せず、支払い完了まで自社サイトドメイン内で完結できるので、リンク方式に比べると、比較的離脱率が低いのがモジュール方式の特徴です。

独自の売上処理があるため決済画面をカスタマイズする必要がある事業者や、サイトのデザイン面で妥協をしたくないという事業者がこの方式を選択することが多いのです。ですから、モジュール型からリンク方式に変更する事業者は、ほとんどいません。

利用している決済代行会社のモジュール方式をトークン方式に変更するなら、費用はそれほどかかりません。なぜなら情報入力フォームにJavaScriptを入れ込むだけだからです。売上確定処理やキャンセル処理は、モジュール方式と同じフローを使うのでコストが抑えられます。

決済代行会社を変更する場合は、ECのフロントとバックエンドの双方の改修となるため、改修費用は高くなります。

しかし、モジュール方式から、トークン方式への変更は改正割販法の要件をクリアすることはでき、クレジットカード情報の非保持化を実現できますが、セキュリティは高くありません。なぜなら昨今の不正アクセスの流行は、画面改ざんだからです。

ECサイトの情報入力フォームを改ざんし、クレジットカード情報を二重に入力させてカード情報を盗む手法であり、トークン方式ではこういった改ざんは対策ができません。また、トークン方式は新しいサービスであり、障害やバグが発生しやすい可能性があることもデメリットです。

ですから、モジュール方式を使う事業者の残された選択肢はECシステムを「PCI DSS」に準拠するということになります。では、「PCI DSS」とはどういったものでしょうか。また、準拠するためにはどのくらいのコストと時間がかかるものなのか、次で解説いたします。

対応策③-2:PCI DSSに準拠する

PCI DSSとは、国際カードブランド5社(American Express、Discover、JCB、MasterCard、VISA)が共同で策定した、クレジットカード業界における国際セキュリティ基準です。国内では、決済代行会社や限られた企業が取得をしています。海外でも、この規格の準拠が進んでいる国もあります。

PCI DSSは、安全なネットワークの構築やカード会員データの保護など、12の要件に基づいて約400の要求事項から構成されており、全てクリアしなければなりません。セキュリティ系の規格として、プライバシーマークやISMSという規格もありますが、PCI DSSはクレジットカード情報の保護に特化しており、求められるレベルも高いことが特徴です。

また、PCI DSSに準拠するための費用は、規模感にもよるので一概には言えませんが、

◆PCI DSSに準拠するための費用目安

月額費用:最低100万円以上

程度の費用が発生します。

このように、EC事業者自身でPCI DSSを取得するには莫大なコストと時間(1年程度が目安)がかかるため、コストと期間を考えるとあまり現実的な選択肢とは言い難いでしょう。PCI DSSに準拠する方針であれば、早めに取り掛かる必要がありそうです。

と考えるEC事業者にはPCI DSSに準拠したクラウドECプラットフォームを利用する方法があります。弊社のEBISUMARTもPCI DSSに準拠したプラットフォームです。

EBISUMARTのPCI DSSに準拠した決済サービスを利用することで「非保持化と同等/相当のセキュリティ措置」を実現することが可能になり、実行計画が求めるセキュリティをクリアすることになります。

EBISUMART公式ページ:国内初、クレジットカード業界における国際セキュリティ「PCI DSS」準拠オプションの提供を発表した安心なECプラットフォーム。

また、クラウドなのでEC事業者は自社ECシステムのセキュリティ対策を個別で対策する必要がなく、新しいセキュリティサービスを都度更新していくので、利用者はその恩恵を受けることができるという大きなメリットがあります。

それに対して、オンプレミスのECサイトは都度対策が必要で、対応するまでタイムラグも発生しますし、コストもセキュリティリスクも発生してしまいます。

実行計画を守らないとどうなるの?

実行計画自体は法令ではありませんが、2016年12月に公布された「改正割販法」において、本実行計画を遵守することが明記されています。「改正割販法」の施行は2018年6月までとなっており、施工後に実行計画を遵守していない場合は、「改正割販法」違反となります。

しかし、2022年の現在でも対策がとれていないEC事業者もいます。そういったEC事業者の多くはカード会社(アクワイアラ)の特別な許可を取って、改正割賦法の対策の時間をもらって調整中であるのが現状です。

おわりに

銀行振り込みや後払い決済などと比べて、カード情報の入力のみで決済が完了できるクレジットカードは購入者にとっては大きなメリットである一方、なりすましや不正利用の犯罪が絶えない今、万全のセキュリティ体制を築くことが必要不可欠です。

政府がキャッシュレス化を推進する中、今後もクレジットカード決済利用者はさらに増加することが予想されます。そのためEC事業者にも早急な対策が必要です。